In che modo i browser proteggono la tua identità sul Web

I certificati EV non forniscono alcuna forza di crittografia aggiuntiva, tuttavia un certificato EV indica che è stata eseguita una verifica approfondita dell’identità del sito web. I certificati SSL standard forniscono pochissima verifica dell’identità di un sito web.

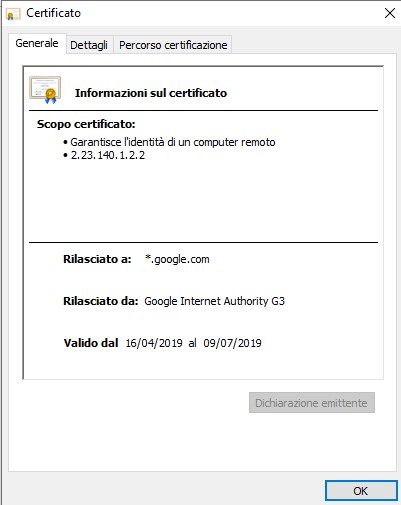

In che modo i browser visualizzano i certificati di convalida estesi

Quando sei connesso a un sito Web che utilizza un certificato di convalida esteso, Chrome ti informa che è gestito da un’organizzazione specifica. Questa finestra di dialogo ci informa che siamo connessi al vero sito web Google:

Il problema con i certificati SSL

Anni fa, le autorità di certificazione eseguivano verifiche per confermare l’identità di un sito Web prima di rilasciare un certificato. L’autorità di certificazione verificherà che l’attività commerciale che richiede il certificato sia stata registrata, chiamando il numero di telefono e verificando che tale attività commerciale sia un’operazione legittima corrispondente al sito web.

Alla fine, le autorità di certificazione hanno iniziato a offrire certificati “solo dominio”. Questi erano più economici, in quanto richiedevano meno lavoro per l’autorità di certificazione per verificare rapidamente che il richiedente possedesse un dominio specifico (sito Web).

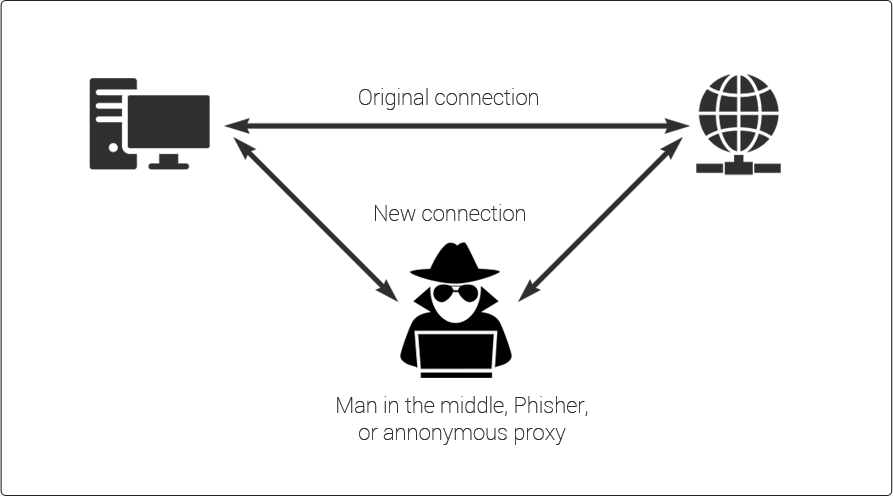

I phisher hanno iniziato a trarre vantaggio da questo. Un phisher potrebbe registrare il dominio paypall.com e acquistare un certificato di solo dominio. Quando un utente si collegava a paypall.com, il browser dell’utente visualizzava l’icona del lucchetto standard, fornendo un falso senso di sicurezza. I browser non mostravano la differenza tra un certificato di solo dominio e un certificato che implicava una verifica più ampia dell’identità del sito web.

La fiducia del pubblico nelle autorità di certificazione per verificare i siti Web è diminuita – questo è solo un esempio delle autorità di certificazione che non riescono a fare la dovuta diligenza. Nel 2011, la Electronic Frontier Foundation ha rilevato che le autorità di certificazione avevano emesso più di 2000 certificati per “localhost”, un nome che si riferisce sempre al tuo attuale computer. Nelle mani sbagliate, un tale certificato potrebbe facilitare gli attacchi di tipo “man-in-the-middle”.

In che modo i certificati di convalida estesi sono diversi

Un certificato EV indica che un’autorità di certificazione ha verificato che il sito Web è gestito da un’organizzazione specifica. Ad esempio, se un phisher ha cercato di ottenere un certificato EV per paypall.com, la richiesta sarebbe stata rifiutata.

A differenza dei certificati SSL standard, solo le autorità di certificazione che superano un controllo indipendente possono rilasciare certificati EV. L’Autorità di certificazione / Forum del browser (CA / Browser Forum), un’organizzazione volontaria delle autorità di certificazione e fornitori di browser come Mozilla, Google, Apple e Microsoft emanano linee guida rigorose che devono seguire tutte le autorità di certificazione che rilasciano certificati di convalida estesi. Ciò impedisce idealmente alle autorità di certificazione di impegnarsi in un’altra “corsa verso il basso”, dove usano pratiche di verifica lassista per offrire certificati più economici.

In breve, le linee guida richiedono che le autorità di certificazione verifichi che l’organizzazione che richiede il certificato sia registrata ufficialmente, che sia proprietaria del dominio in questione e che la persona che richiede il certificato agisca per conto dell’organizzazione. Ciò comporta la verifica dei registri governativi, il contatto con il proprietario del dominio e il contatto con l’organizzazione per verificare che la persona che richiede il certificato lavori per l’organizzazione.

Al contrario, una verifica del certificato solo per un dominio potrebbe solo riguardare i record whois del dominio per verificare che il registrante stia utilizzando le stesse informazioni. L’emissione di certificati per domini come “localhost” implica che alcune autorità di certificazione non stiano nemmeno effettuando la stessa verifica. I certificati EV sono, fondamentalmente, un tentativo di ripristinare la fiducia del pubblico nelle autorità di certificazione e ripristinare il loro ruolo di gatekeeper contro gli impostori.

Social